Cado Security-nin kibertəhlükəsizlik üzrə tədqiqatçıları macOS istifadəçilərini və kriptovalyuta sahiblərini hədəf alan yeni bir xidmət kimi zərərli proqram (MaaS) müəyyən ediblər.

“Cthulhu Stealer” adlı yeni macOS zərərli proqramı ilk dəfə 2023-cü ilin sonlarında aşkar edilib və ayda 500 dollara qaranlıq internetdə xidmət kimi satılır.

Bu zərərli proqramın əsas funksiyası yoluxmuş Mac kompüterlərindən brauzer kukiləri, sistem parolları, iCloud Açar zəncirindən saxlanmış parollar, müxtəlif mağazalardan kriptovalyuta pul kisələri, o cümlədən oyun hesabları, veb-brauzer məlumatları və hətta Telegram Tdata hesab məlumatları kimi həssas məlumatları çıxarmaqdır.

Cthulhu Stealer, x86_64 və ARM arxitekturaları üçün nəzərdə tutulmuş iki binar ilə birləşdirilmiş Apple disk şəklidir (DMG). O, GoLang-da yazılmışdır və CleanMyMac, Grand Theft Auto VI və Adobe GenP kimi məşhur proqramları təqlid edərək qanuni proqram təminatı kimi maskalanır, Cato Təhlükəsizlik tədqiqatçısı Tara Gould yazıb. son Cado Təhlükəsizlik hesabatı.

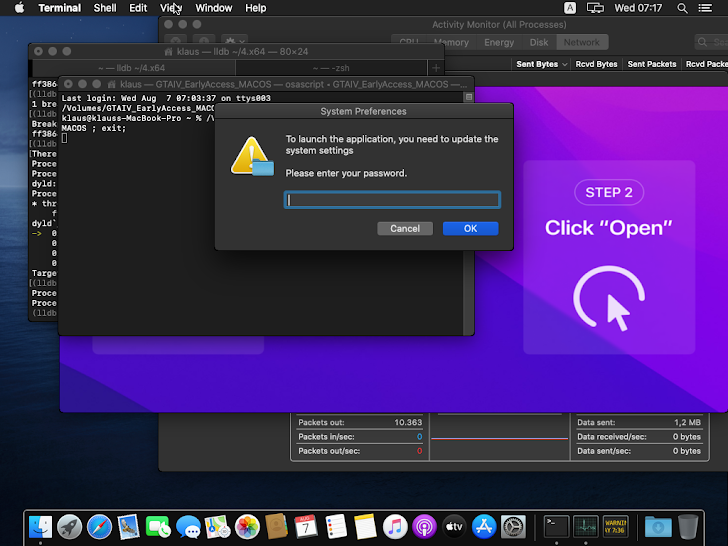

İstifadəçi dmg faylını bağladıqdan sonra istifadəçidən proqramı açması xahiş olunur. Osascript faylı açıldıqdan sonra istifadəçidən AppleScript və JavaScript ilə işləyən macOS-un komanda xətti aləti vasitəsilə sistem parolunu daxil etməsi təklif olunur.

İlkin parolu daxil etdikdən sonra ikinci sorğu istifadəçidən MetaMask parolunu tələb edir. Daha sonra oğurlanmış etimadnamələri mətn fayllarında saxlamaq üçün ‘/Users/Shared/NW’ qovluğunda kataloq yaradır.

Zərərli proqram həmçinin Chainbreak adlı açıq mənbə alətindən istifadə edərək Keychain.txt-də iCloud Keychain parollarını atmaq üçün nəzərdə tutulub. Oğurlanmış məlumatlar sıxılır və ZIP arxiv faylında saxlanılır, bundan sonra o, təcavüzkarlar tərəfindən idarə olunan əmr və idarəetmə (C2) serverinə ötürülür.

Cthulhu Stealer zərərli proqramı giriş əldə etdikdən sonra mətn fayllarında saxlanılan oğurlanmış etimadnamələri ilə ‘/Users/Shared/NW’ kataloqu yaradır. Daha sonra o, IP ünvanı, sistemin adı, əməliyyat sisteminin versiyası, aparat və proqram təminatı məlumatı daxil olmaqla, məlumatı toplayaraq qurbanın sistemindən barmaq izini almağa davam edir.

“Cthulhu Stealer-in funksionallığı və xüsusiyyətləri Atomic Stealer-ə çox bənzəyir, bu onu göstərir ki, Cthulhu Stealer-in tərtibatçısı, ehtimal ki, Atomic Stealer-i götürüb kodu dəyişdirib. İstifadəçidən parol tələb etmək üçün osascript-dən istifadə Atomic Stealer və Cthulhu-da oxşardır, hətta eyni orfoqrafik səhvlər də daxil olmaqla,” hesabat əlavə edib.

Bununla belə, hesabatlar göstərir ki, Cthulhu Oğurluğunun arxasında duran təhdid aktyorları, bildirildiyinə görə, ödəniş mübahisələri və fırıldaqçı olmaq və ya çıxış dələduzluğunda iştirak etmək ittihamları səbəbindən fəaliyyətini dayandırmış ola bilər. Bu, zərərli proqramın təbliğ olunduğu bazarda daimi qadağaya səbəb oldu.

macOS uzun müddət təhlükəsiz sistem hesab edilsə də, Mac istifadəçilərini hədəf alan zərərli proqram artan təhlükəsizlik problemi olaraq qalır. Potensial kibertəhlükələrdən qorunmaq üçün istifadəçilərə həmişə etibarlı mənbələrdən proqram təminatı yükləmək, Gatekeeper kimi macOS-un daxili təhlükəsizlik xüsusiyyətlərini aktivləşdirmək, sistemi və proqramları ən son təhlükəsizlik yamaları ilə güncəl saxlamaq və etibarlı antivirus proqram təminatından istifadə etmək tövsiyə olunur. əlavə qoruyucu təbəqə təmin edir.